Un experto informático advirtió no descargar dos extensiones del buscador Google Chrome, ya que las mismas podrían vigilar los movimientos online de los usuarios que las bajan de la web.

Hay que recordar que este tipo de herramientas son pequeños módulos de software que sirven para personalizar el navegador web. Los mismos se descargan en la tienda de Chrome y sirven para sumar funcionalidades al buscador, como puede ser administrar mejor las pestañas, realizar traducciones automáticas y muchos más.

Pero en ocasiones, estas apps de apariencia inofensiva ocultan propósitos espurios, como señaló un desarrollador en el caso de dos populares extensiones de Chrome como son PDF Toolbox y el AutoSkip de Yutube.

El consejo de evitarlas surge del blog Almost Secure, llevado adelante por el programador Wladimir Palant, desarrollador del Adblock Plus, que en sus propias palabras se dedica a analizar la seguridad de extensiones de Google Chrome: “Más que nada escribo sobre seguridad informática. Suelo desmenuzar extensiones de buscador, ya que las desarrollo personalmente desde el año 2003″.

Las dos extensiones de Google Chrome que no hay que descargar

PDF Toolbox

Esta extensión, que permite “dividir, fusionar, extraer páginas, rotar y mezclar documentos PDF” directamente desde el navegador supo tener más de dos millones de descargas y un puntaje general de 4,2 estrellas, por lo que el mismo Palant se mostró “sorprendido” de encontrar en ella código ofuscado, que en lenguaje técnico se refiere a la imposibilidad de interpretarlo, lo que permite indicar posibles amenazas subyacentes en el mismo.

Este código permite al dominio serasearchtop[.]com, asociado con sitios engañosos, inyectar código de JavaScript en los sitios web que la persona visita. Aunque Palant no puede asegurar cuál es el fin de esta operación encubierta de PDF Toolbox, lo más probable, sostiene, “es que sea para colocar ads propios en estas páginas”. Sin embargo, otros posibles usos maliciosos por parte de los creadores de esta herramienta incluyen la recolección de datos.

“Es posible que este código inyectado esté recolectando perfiles de búsqueda”, señala Palant desde la especulación. “O algo todavía más malicioso: podría usarse para recolectar credenciales bancarias y números de tarjetas de crédito mientras son ingresados a las páginas web”, advierte.

Desde la denuncia online de Palant, la suerte de PDF Toolbox se oscureció: hoy solo tiene 2000 descargas y un puntaje de 2,6 en la tienda oficial de Google. “No funciona, es inútil”, es el consenso de los usuarios ante una extensión que parece haber sido abandonada al exponerse su engaño.

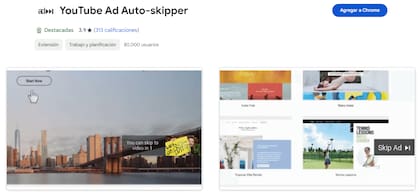

Autoskip de Youtube

El mecanismo malicioso con código ofuscado fue hallado por Palant en otras extensiones de Google Chrome, entre las que destacó el Autoskip de Youtube. En este caso, el programa permite saltar de manera automática la publicidad de la aplicación, una vez que se encuentra disponible el botón para hacerlo.

En su búsqueda por la finalidad de esta app engañosa, cuyo propósito Palant no pudo desentrañar de manera definitiva, el programador sí encontró algunas pistas en una reseña hecha en 2021 por un usuario: “Algunos días después de la instalación, mis búsquedas en Google eran redirigidas de manera arbitraria. Estaba confundido, pero desinstalé todas mis extensiones y las rehabilité una por una para desentrañar al culpable”.

Con este indicio, Palant concluyó que el sentido de la estafa era “monetizar las búsquedas redirigiéndolas a otros sitios”. De todas formas, dejó avisados a sus seguidores con una advertencia: “Sólo porque estas extensiones hicieran dinero de esta forma hace algunos años, no significa que se limiten a eso. Hay cosas mucho más peligrosas que uno puede hacer con el poder de inyectar código arbitrario de JavaScript en todos los sitios web que visitas”.